Azure の基礎 その7 ネットワーク

前回「Azure の基礎 その6 ストレージサービス」の続きです。

今回はラーニングパス「Azure ネットワーク サービスの詳細」の概要を書いていきたいと思います。

Azure のネットワークサービス

本ラーニングパスでは、Azure で利用できる主要なネットワークとして、以下の3つを紹介しています。

- Azure Virtual Network

- Azure VPN Gateway

- Azure ExpressRoute

それぞれが、どういった用途で使われ、どのような特徴、制限を持っているかを確認します。

Azure Virtual Network

Azure におけるネットワークサービスのメインが Azure Virtual Network(以下 VNet)です。

用途としては、AWS で置き換えますと VPC に当たるネットワークサービスです。基本的に Azure 上のリソースは全て VNet 上で通信が行われます。

そして、VNet の用途も色々ありまして、以下のように細かく分かれています。

- 分離とセグメント化

- インターネット通信

- Azure リソース間の通信

- オンプレミス リソースとの通信

- ネットワーク トラフィックのルーティング

- ネットワーク トラフィックのフィルター処理

- 仮想ネットワークの接続

分離とセグメント化

VNet では、分離された仮想ネットワークを複数作成できます。

パブリック ip アドレスを割り当てれば、インターネット通信も可能になります。また、プライベートアドレスのみで構成すれば、VNet 上で閉じたネットワーク環境が構築できます。

インターネット通信

Azure 内の VirtualMachine は、既定でインターネットに接続できます。パブリック IP アドレスまたはパブリックロードバランサーを定義することで、インターネットからの受信接続を有効にできます。

Azure リソース間の通信

仮想ネットワーク、サービスエンドポイント、2つの方法のいずれかの方法でリソース間の通信を実現します。

オンプレミス リソースとの通信

| ポイント対サイト | ローカル PC を VNet に繋ぐ。(VPN) |

| サイト間 | VNet とローカルゲートウェイを Azure VPN ゲートウェイに繋ぐ。 |

| Azure ExpressRoute | より広い帯域幅とさらに高いレベルのセキュリティが必要な環境には、Azure ExpressRoute が最適な方法です。ExpressRoute では、インターネットを経由しない Azure への専用プライベート接続が用意されます。 |

ネットワーク トラフィックのルーティング

| ルートテーブル | サブネット間でパケットがルーティングされる方法を制御する、カスタム ルート テーブルを作成できます。 |

| Border Gateway Protocol (BGP) | Azure VPN Gateway または ExpressRoute と共に動作して、オンプレミスの BGP ルートを Azure 仮想ネットワークに反映させます。 |

ネットワーク トラフィックのフィルター処理

| セキュリティグループ | 受信と送信に関するセキュリティ規則を複数含めることができる。送信元と送信先の IP アドレス、ポート、プロトコルなどの要素に基づいて、トラフィックを許可またはブロックする各規則を定義できます。 |

| ネットワーク仮想アプライアンス | 堅牢化されたネットワーク アプライアンスに対応する特殊な VM です。ファイアウォールの実行やワイド エリア ネットワーク (WAN) の最適化の実行などの特定のネットワーク機能が実行されます。 |

仮想ネットワークの接続(ピアリング)

仮想ネットワークの "ピアリング" を使用して、仮想ネットワーク同士をリンクできます。

UDR はユーザー定義のルーティングです。これによりネットワーク管理者は、サブネット内のサブネット間、および Vnet 間でルーティングテーブルを制御できるようになり、ネットワークトラフィックフローをより細かく制御できるようになります。

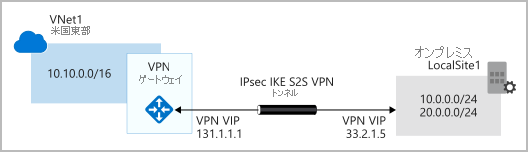

Azure VPN Gateway

主な用途について解説します。

VPN Gateway の3種類

| サイト間 | オンプレミスのデータセンターと VNet を繋ぐ。 |

| ポイント対サイト | 個々のデバイスを VNet に繋ぐ。 |

| ネットワーク対ネットワーク | VNet と VNet を繋ぐ。 |

VPN Gateway をデプロイする2つの方式

| ポリシーベース | IKEv1 のみのサポート。各トンネル間で暗号化する必要があるパケットの IP アドレスを静的に指定する必要があります。 |

| ルートベース | IKEv2 をサポートします。Any-to-Any (ワイルドカード) のトラフィックセレクターが使用できます。ルーティング/転送テーブルによってトラフィックを別の IPSec トンネルに転送する "動的ルーティング プロトコル" を使用できます。 |

高可用性のシナリオ

| アクティブ/スタンバイ | このフェールオーバー中には中断されますが、通常、計画メンテナンスでは数秒以内、計画外の中断では 90 秒以内に復元されます。 |

| アクティブ/アクティブ | BGP ルーティング プロトコルのサポート開始により、VPN ゲートウェイをアクティブ/アクティブ構成でもデプロイできるようになりました。 |

| ExpressRoute のフェールオーバー | ExpressRoute 回線の停止に関連するリスクが存在する高可用性のシナリオでは、接続の代替方法としてインターネットを使用する VPN ゲートウェイをプロビジョニングすることもできます。 この方法で、仮想ネットワークへの接続を常に維持することができます。 |

| ゾーン冗長ゲートウェイ | 可用性ゾーンがサポートされるリージョンでは、VPN ゲートウェイと ExpressRoute ゲートウェイをゾーン冗長構成でデプロイできます。 |

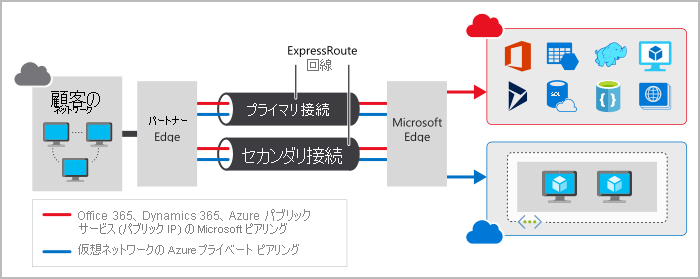

Azure ExpressRoute

プロバイダーが提供するプライベート接続を介して、オンプレミスのネットワークを Microsoft クラウドに拡張できます。

専用線での接続となるため、通信は暗号化されません。

以下に特徴をまとめました。

| 機能と利点 | 詳細 | |

|---|---|---|

| 1 | レイヤー 3 接続 | ExpressRoute では、接続パートナーを通じて、オンプレミス ネットワークと Microsoft クラウドの間にレイヤー 3 (アドレスレベル) 接続が提供されます。 ポイント ツー ポイントまたは Any-to-Any 型のネットワークから、これらの接続が可能です。 交換を介した仮想交差接続も可能です。 |

| 2 | 組み込みの冗長性 | 各接続プロバイダーでは冗長デバイスを使用して、Microsoft との確立された接続の高可用性を確保します。 この機能を補完するために複数の回線を構成できます。 すべての冗長接続は、サービスレベル アグリーメントを満たすためにレイヤー 3 接続で構成されます。 |

| 3 | Microsoft クラウド サービスへの接続 | Microsoft Office 365、Microsoft Dynamics 365、Azure Virtual Machines などの Azure コンピューティング サービス、Azure Cosmos DB や Azure Storage などの Azure クラウド サービスに、直接アクセスできます。 |

| 4 | オンプレミス間接続 | ExpressRoute Global Reach を有効にし、ExpressRoute 回線を接続することで、オンプレミス サイト間でデータを交換することができます。 |

| 5 | ExpressRoute 接続モデル | ・CloudExchange コロケーション コロケーション施設に配置される可能性のあるインフラストラクチャと Microsoft クラウドの間に、レイヤー 2 とレイヤー 3 の両方の接続を提供できます。 ・ポイントツーポイントのイーサネット接続 オンプレミスサイトと Azure の間にレイヤー 2 とレイヤー 3 の接続が提供されます。 ・Any-to-Any ネットワーク オフィスとデータセンターへの接続を提供することで、ワイド エリア ネットワーク (WAN) を Azure と統合できます。 Azure と WAN 接続が統合され、データセンターと支店間で確立されるような接続が提供されます。 |

最後に

今回は覚えることが多かったですね。

内容としては、オンプレミスと Azure との接続方法について理解することが重要であると感じました。

以上です。