Azure の基礎 その10 セキュリティ前編

前回「Azure の基礎 その9 構成管理ツールの選択」の続きです。

今回はラーニングパス「Azure でのセキュリティ脅威からの保護」の概要を書いていきたいと思います。

クラウドとオンプレミスのデータセンターの両方で実行するワークロードの保護

このラーニングパスの範囲は、"クラウドとオンプレミスのデータセンターの両方で実行するワークロード" という前提であることに注意します。

以下の4つのサービスについて、述べられています。

- Azure Security Center

- Azure Sentinel

- Azure Key Vault

- Azure Dedicated Host

それぞれがどのようなサービスなのか見ていきます。

Azure Security Center

Azure とオンプレミスの両方ですべてのサービスにわたってセキュリティ脅威の予測、回避、対応方法を可視化できる監視サービスです。

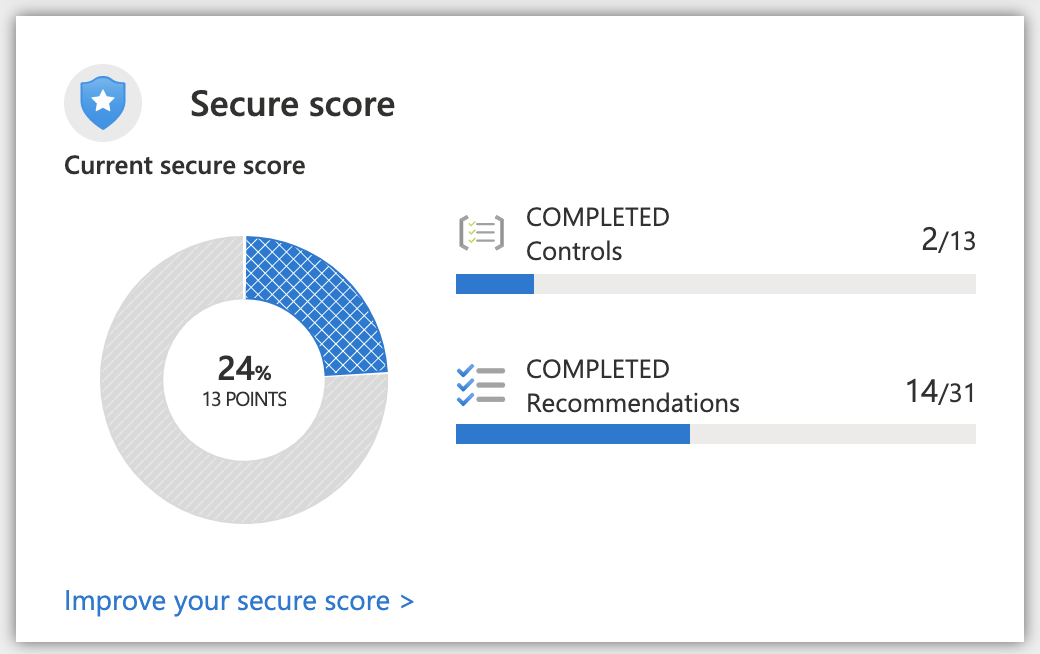

実際の画面をみてみましょう。このようにスコアが表示されます。

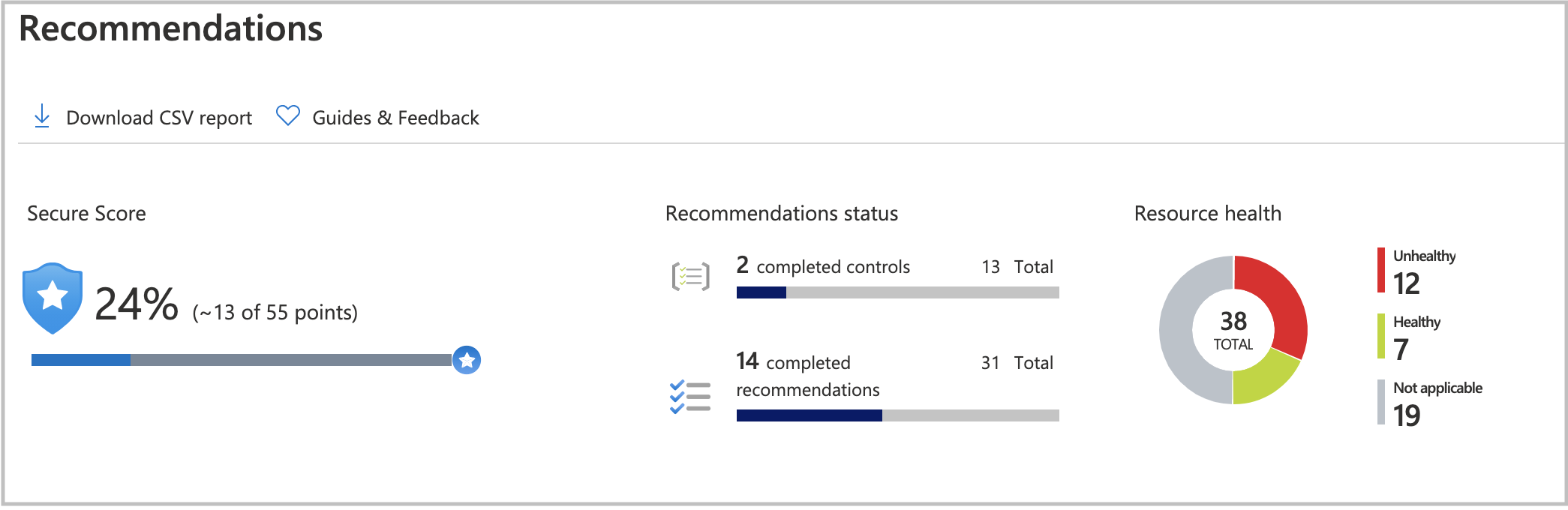

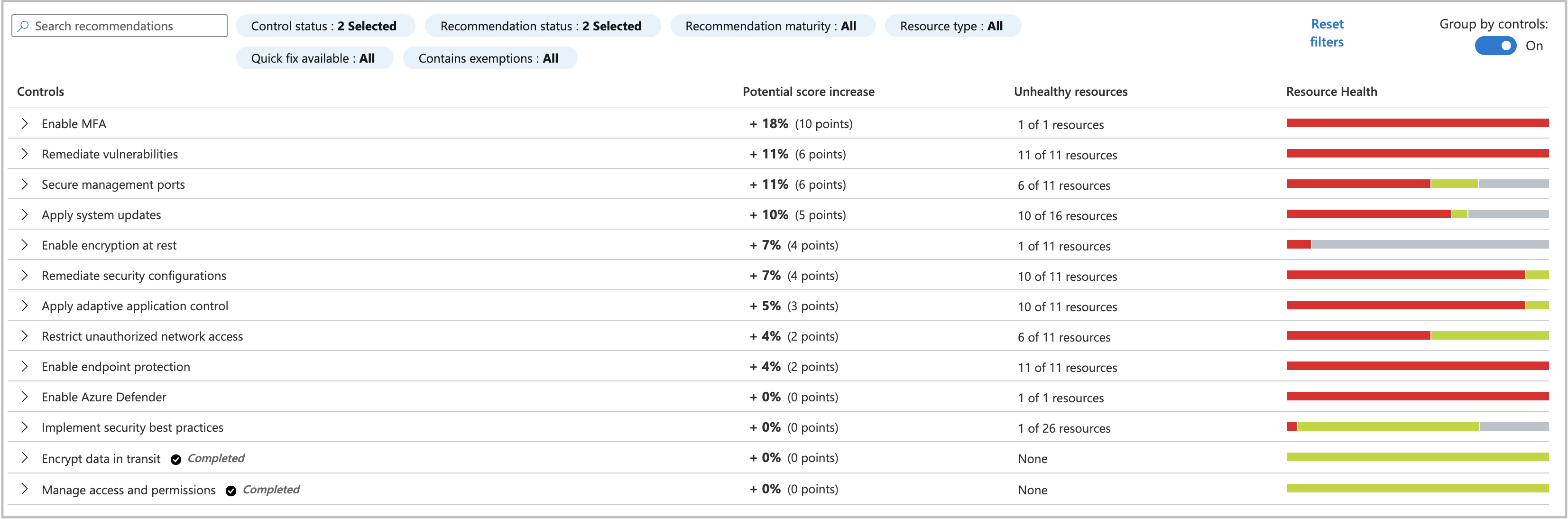

続いて、Recommendations でセキュリティ脅威の内訳を見てみましょう。

12個も "Unhealthy" が存在します。詳しい内容もプルダウンをクリックすれば見ることができます。

Security Center の機能

ラーニングパス「Azure でのセキュリティ脅威からの保護」に記載されていた内容を引用します。

- オンプレミスおよびクラウドのワークロード全体のセキュリティ設定を監視する。

- 新しいリソースがオンラインになったときに必要なセキュリティ設定を自動的に適用する。

- 現在の構成、リソース、ネットワークに基づいてセキュリティの推奨事項を提供する。

- リソースを継続的に監視し、自動的なセキュリティ評価を実行して、潜在的な脆弱性を悪用される前に特定する。

- 機械学習を使用して、マルウェアが仮想マシン (VM) やその他のリソースにインストールされる前に検出してブロックする。 また、適応型アプリケーション制御 を使用して、許可されたアプリケーションを列挙するルールを定義し、許可するアプリケーションのみを実行できるようにすることもできる。

- 受信攻撃の可能性を検出して分析し、脅威および発生した可能性がある侵害後のアクティビティを調査する。

- ネットワーク ポートの Just-In-Time アクセス制御を提供する。 これにより、必要な場合に必要なトラフィックのみがネットワークで許可されるようになり、攻撃対象の領域が減る。

Security Center の高度なクラウド防御機能

Security Center にはこんな機能もあります。

| 機能 | 詳細 |

|---|---|

| Just In Time VM アクセス | 管理者が要求および承認したときに指定された期間だけ仮想マシンへのアクセスを許可します。 |

| アダプティブアプリケーション制御 | Security Center では、バックグラウンドで機械学習を使用して、仮想マシンで実行されているプロセスを確認します。仮想マシンを保持するリソースグループごとに例外規則が作成され、推奨事項が示されます。このプロセスでは、自社の VM 上で実行されている未承認のアプリケーションに関して通知するアラートが提供されます。 |

| アダプティブネットワークのセキュリティ強化機能 | VM のインターネットトラフィックパターンを監視し、それらのパターンを自社の現在のネットワークセキュリティグループ (NSG) 設定と比較することができます。その後、Security Center を使用して、NSG をさらにロックダウンするかどうかについての推奨事項と、修復の手順を提供できます。 |

| ファイルの整合性の監視 | Windows および Linux の重要なファイル、レジストリ設定、アプリケーションへの変更、およびセキュリティ攻撃の兆候となるその他の側面の監視を構成することもできます。 |

Azure Sentinel

このサービスは、クラウドネイティブな SIEM です。

SIEM とは

SIEM とは「Security Information and Event Management」の略称です。日本語で表せば、セキュリティ情報イベント管理となります。

SIEM は、標的型攻撃に対する有効な対抗手段として注目されています。

セキュリティ機器やネットワーク機器などからログを集めて一元管理し、相関分析によってセキュリティインシデントを自動的に発見するためのソリューションです。

詳しくはCyberSecurity.com さんの記事を参照ください。以下は引用です。

SIEM の仕組み

SIEMは、複数台の機器から集めたログを時系列などで相関分析することで、セキュリティインシデントの予兆や痕跡を見つけ出します。セキュリティインシデントの予兆や痕跡を見つけると、アラートなどにより管理者に通知する仕組みです。近年の巧妙化されたサイバー攻撃は、単一機器のログだけでは検出できない可能性があります。複数機器のログを組み合わせることで、セキュリティインシデントを見つけることができる場合もあるのです。

たとえば、特定の端末からサーバーへの接続ログがあったとしましょう。特定の端末は、セキュリティが確保された部屋に設置されており、部屋への入退室もログを取得しています。このとき、部屋への入室ログが無く、サーバーへの接続ログがあった場合、異常な挙動と判断することができます。

「特定の端末からサーバーへの接続」と「部屋への入室」という2つのイベントの相関関係から、分析することが相関分析です。SIEMはさまざまなログを統合管理することで、相関分析ができるようになっています。

Azure Sentinel の機能

SIEM の役割は大きく3つです。ログの統合管理、相関分析によるインシデント早期発見、そして、脅威への早期対策です。

Azure Sentinel にもそれらの機能が備わっています。

| 機能 | 詳細 |

|---|---|

| ログの統合管理 | 組み込みのコネクタまたは業界標準のログ形式と API によって様々なログがサポートされています。 Microsoft Threat Protection ソリューション、Microsoft 365 ソース (Office 365 を含む)、Azure Active Directory、Windows Defender ファイアウォールなどのサービス。 AWS CloudTrail、Citrix Analytics (セキュリティ)、Sophos XG Firewall、VMware Carbon Black Cloud、Okta SSO など、Microsoft 以外の一般的なサービスやソリューション。 Common Event Format (CEF) メッセージング標準、Syslog、または REST API を使用する他のソースからのデータ。 |

| 相関分析によるインシデント早期発見 | ・組み込みの分析 Microsoft のセキュリティ専門家によるテンプレートが使用されます。一部のテンプレートでは、Microsoft の独自のアルゴリズムに基づく機械学習の行動分析が使用されています。 ・カスタム分析 環境内で特定の条件を検索するために作成するルールです。 クエリによって生成される結果の数を (過去のログ イベントに基づいて) プレビューしたり、クエリの実行スケジュールを設定したりできます。 アラートのしきい値も設定できます。 |

| 脅威への早期対策 | Azure Sentinel では調査結果をグラフで表示してくれます。Azure Monitor book を使用して脅威への対応を自動化することもできます |

Azure Key Vault

Azure Key Vault を使用して、次のことができます。

| 機能 | 詳細 |

|---|---|

| シークレットを管理 | トークン、パスワード、証明書、API キー、その他のシークレットを安全に保存し、それらへのアクセスを厳密に制御できます。 |

| 暗号化キーの管理 | Key Vault をキー管理ソリューションとして使用できます。Key Vault にアクセスするには、適切な認証と承認が必要です。また、シークレットへのアクセスを監視および制御できます。 |

| SSL/TLS 証明書の管理 | Azure リソースと内部リソースの両方でパブリックおよびプライベートの Secure Sockets Layer/Transport Layer Security (SSL/TLS) 証明書をプロビジョニング、管理、展開することができます。 公開証明機関 (CA) からの証明書の登録と更新が簡単になります。 リージョン内のコンテンツをスケールアップして複製し、標準の証明書管理ツールを使用することもできます。 |

最後に

今回のセキュリティの範囲は、オンプレとクラウドの両方を使うハイブリットクラウド環境でも利用できるセキュリティサービスについての解説でした。

次回はネットワークセキュリティにフォーカスしたラーニングパスとなります。

以上です。